Ostatnio oglądane

Ostatnio oglądane

Cyberwojna. Wojna bez amunicji?

| liczba stron: | 192 |

| obwoluta: | nie |

| format: | 168x238 |

| papier: | offset 140g |

| oprawa: | twarda |

| data wydania: | 16-10-2017 |

| ISBN: | 978-83-7553-233-3 |

| EAN: | 9788375532333 |

dodaj do przechowalni

dodaj do przechowalni

To pierwsza na naszym rynku taka książka rodzimego autora.

Opisane wydarzenia, analizy i prognozy nie są bynajmniej dziełem fikcji literackiej. Nie są wyssaną z palca czarną wizją przyszłości. Są niestety jak najbardziej realne. Konflikty wojenne w cyberprzestrzeni, wykorzystywanie potencjału tkwiącego w komputerach, inwigilacja każdego z nas przez globalne sieci – jeszcze do niedawna znaleźć to można było jedynie na kartach powieści science fiction. Obecnie nikt nie ma już wątpliwości, że te zagrożenia przeniknęły całkowicie do świata rzeczywistego. Wojny w cyberprzestrzeni stały się dziś jak najbardziej realne. One po prostu już trwają!

Zdolny programista w dowolnym miejscu na świecie, mając do dyspozycji jedynie podłączony do internetu komputer, jest w stanie doprowadzić choćby do wyłączenia prądu w całym regionie, unieszkodliwienia systemów obrony przeciwlotniczej, a nawet do całkowitego paraliżu sektora bankowego. Autor książki, dr Piotr Łuczuk podaje bardzo wiele przykładów takich działań hakerów z różnych państw. Hakerów, którzy już nie działają na własną rękę, lecz są ukrytymi żołnierzami. Choć dzieje się to na naszych oczach, nie dostrzegamy zagrożeń. Bardzo często osoby korzystające z internetu nie są świadome, że same padają ofiarą zmasowanych i doskonale kamuflowanych ataków propagandowych.

Niespotykanym walorem publikacji jest nie tylko opis przebiegu i metod cyberwojny, ale także rozważania o charakterze moralnym oparte na nauczaniu Kościoła katolickiego. Autor powołuje się przy tym na wybitne autorytety, w tym na kilku ostatnich papieży, również św. Jana Pawła II.

Żeby mieć świadomość, w jakim świecie żyjemy, trzeba koniecznie przeczytać tę książkę. Nie jest to science fiction. Ale tak się czyta! Pasjonująca lektura.

Od Autora 9

Komputerowy zawrót głowy 11

Era komputera – czyli geneza cyberwojen 15

Istota wojny w cyberprzestrzeni 16

Pierwsze przypadki wykorzystania technologii informacyjnych w konfliktach zbrojnych 24

Pierwsze konflikty w cyberprzestrzeni 32

Wirtualne pole bitwy i realne konsekwencje 37

Geopolityka cyberprzestrzeni 37

WikiLeaks – nowy gracz czy pionek na cyberszachownicy? 40

Potęga informacji 50

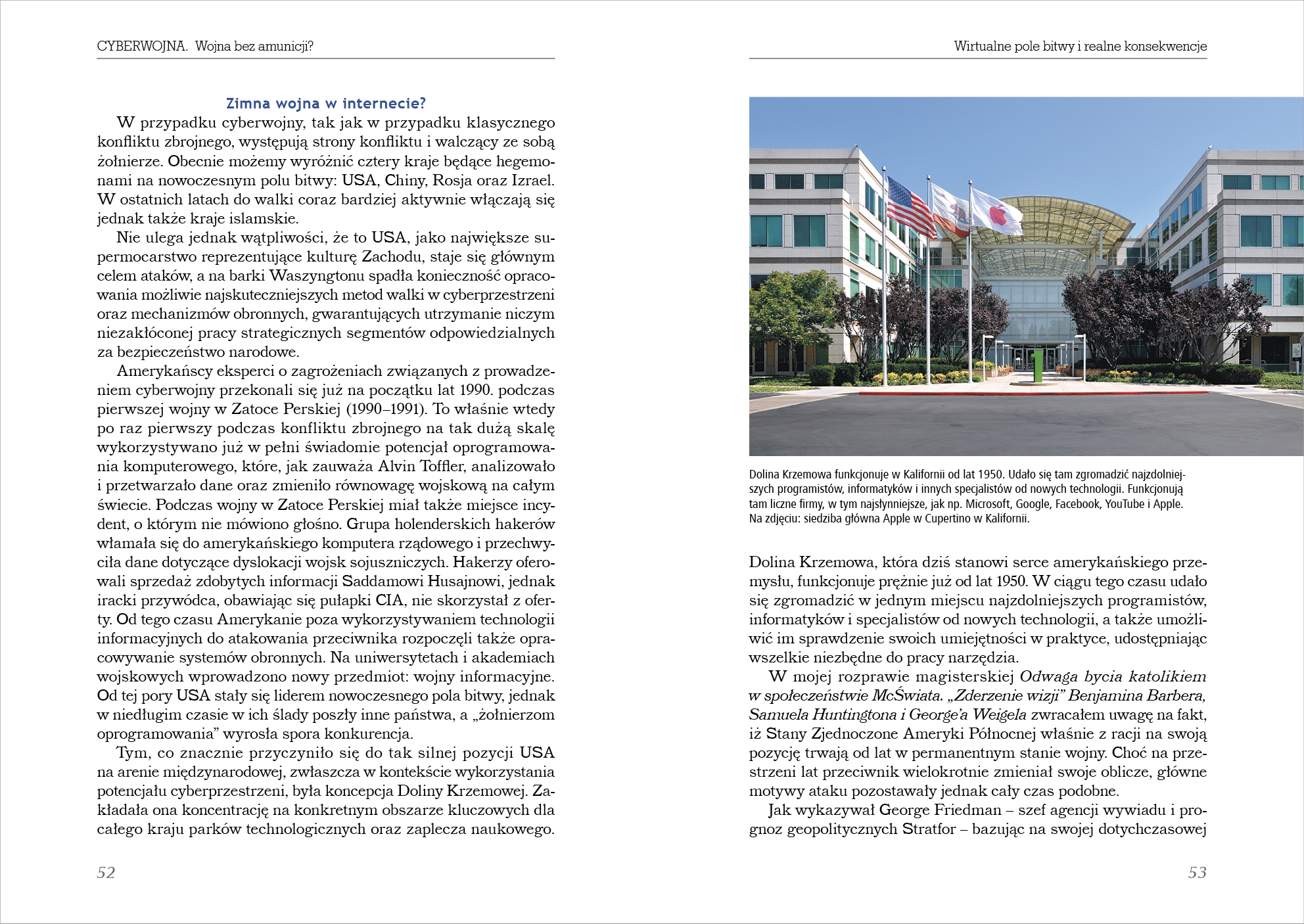

Zimna wojna w internecie? 52

Wschodni wiatr czy cybertornado? 61

Długie ręce Kremla 63

Cyberwojna „Made in China” 67

Wirtualny kalifat i cyberdżihad 70

Cyberwojna a zderzenie cywilizacji 75

Amerykański kowboj kontra chiński smok – pojedynek w samo południe 77

Kto miesza w bliskowschodnim tyglu? 82

Rosyjski niedźwiedź rusza na polowanie 89

Rosyjskie działania wobec Polski i fenomen fake news 100

Realne zagrożenie i wirtualna obrona 109

Toksyczny deszcz cyberzagrożeń – złowrogi cień mediów społecznościowych i ciasteczek 116

Perfidne zagrożenia dla najmłodszych – nieświadome narzędzia cyberwojny 124

Czy wojna bez amunicji jest mniejszym złem? 129

Cyberwojna a wojna sprawiedliwa 157

Nie taka straszna, jak ją malują? Straszniejsza… 174

Cyberwojna kontra sumienie 179

Bibliografia 186

Długie ręce Kremla

Po upadku ZSRR Federacja Rosyjska nadal wykorzystywała swoje struktury szpiegowskie z czasów zimnej wojny. To właśnie z tego kraju wywodzi się bardzo wielu zdolnych programistów komputerowych i równie wielu cyberprzestępców. Umiejętności hakerskie w połączeniu z mechanizmem pracy wywiadowczej zaowocowały powstaniem jednej z największych cyberarmii na świecie. Jak pisałem, już od 1999 r. Rosja prowadziła operację „Księżycowy Labirynt”, która była serią włamań do amerykańskich komputerów rządowych i militarnych, zakończoną skopiowaniem tajnych materiałów. Jednak pełnię swoich możliwości na polu cyberwojny Rosja pokazała 27 kwietnia 2007 r. w Estonii, 30 czerwca 2008 r. na Litwie i pod koniec lipca 2008 r. w Gruzji. W Estonii ofiarą pierwszego cyberataku na tak dużą skalę stały się strony rządowe, banki oraz firmy specjalizujące się w działaniach komunikacyjnych. Kraj został praktycznie odcięty od dostępu do sieci i zapanował w nim chaos. Działania te zyskały miano „pierwszej cyberwojny”. Z kolei na Litwie zaatakowanych zostało kilkaset stron internetowych, a w Gruzji wskutek cyberataku zablokowane zostały strony rządu, prezydenta Saakaszwilego, a nawet Narodowego Banku Gruzji. Był to przykład tego, jak w prosty sposób można zakłócić funkcjonowanie całego kraju, paraliżując wyłącznie systemy łączności i dostępu do informacji.

Niezwykle znamienny jest fakt, że z jednej strony znaczna część komputerowych wirusów, robaków i trojanów ma rosyjski rodowód, z drugiej strony tworzone w tym kraju oprogramowanie antywirusowe znajduje się w ścisłej światowej czołówce pod względem potencjału i skuteczności w zwalczaniu i wykrywaniu złośliwego oprogramowania. Złożoność tego zagadnienia można byłoby porównać z lekarzem, który celowo zaraża swoich pacjentów, aby móc im następnie przepisywać lekarstwa. Z drugiej jednak strony zaufanie, jakie rosyjskie korporacje antywirusowe sobie wypracowały, daje im dostęp do milionów komputerów na całym świecie, bez konieczności przeprowadzania choćby jednego cyberataku. To użytkownicy, chcąc chronić swoje dane, dobrowolnie instalują tego typu oprogramowanie, godząc się na danie programom antywirusowym dostępu do danych, które tak bardzo chcą chronić. Choć zakrawa to na paradoks, podobny mechanizm funkcjonowania internautów możemy obserwować w przypadku mediów społecznościowych. Pragnący z pozoru zachować anonimowość użytkownicy bez skrępowania udostępniają wszelkie dane na swój temat w social media i nie widzą w tym żadnego problemu.

Rosja zaangażowana była również w tzw. drugą cyberwojnę, do której doszło w sierpniu 2008 r. podczas konfliktu w Gruzji i Osetii Południowej. Początkowe działania podjęli hakerzy gruzińscy, którzy przejęli ośrodki medialne w Osetii Południowej i zaczęli za ich pośrednictwem nadawać własne informacje.

Wspierająca otwarcie separatystyczne zapędy Osetii Południowej Federacja Rosyjska nie zamierzała pozostawać obojętna wobec serii cyberataków. Poza konwencjonalnym skierowaniem do walk żołnierzy i ciężkiego sprzętu wojskowego, na placu boju znaleźli się również działający na usługach Kremla hakerzy. To właśnie oni stali za przywołanymi wcześniej cyberatakami na gruzińskie serwery rządowe, w tym oficjalną witrynę prezydenta Gruzji i serwery ministerstwa obrony. Dzięki atakowi DDoS rosyjskim hakerom udało się zablokować również najważniejsze media i serwisy informacyjne. Oznaczało to, że Gruzja nie była w stanie w porę zaalarmować opinii publicznej, a zwłaszcza ONZ i NATO, o bieżącej sytuacji.

Znamienne jest, że natychmiast po przejęciu kluczowych rządowych oraz informacyjnych serwisów internetowych rosyjscy hakerzy błyskawicznie rozpoczęli zmasowaną kampanię propagandową. Dotychczasowe ustalenia w sprawie zaangażowania Federacji Rosyjskiej w drugą cyberwojnę doprowadziły do tropu sugerującego, że za atakami na Gruzję nie stała grupa zwykłych hakerów, lecz wykwalifikowani specjaliści wykonujący polecenia rosyjskich służb, takich jak GRU (wywiad wojskowy) i FSB (służba bezpieczeństwa). Przykład pierwszej cyberwojny w Estonii pokazał, w jak prosty sposób można było doprowadzić do sparaliżowania kluczowych instytucji państwowych i wywołania paniki wśród obywateli. Z kolei druga cyberwojna w Gruzji udowodniła, że Rosjanie już wtedy realizowali doktrynę wojenną, którą po ataku na Ukrainę i aneksji Krymu zaczęto określać mianem „wojny hybrydowej” czy też „wojny wielowymiarowej”. Wykorzystywano więc mechanizmy cyberwojny, wojny informacyjnej i propagandy połączone, a raczej prowadzone równolegle do konwencjonalnych działań wojennych. Najwyraźniej ośmieleni swoimi wcześniejszymi sukcesami na wirtualnym polu bitwy Rosjanie zdecydowali się na znacznie odważniejszy krok. W 2008 r. za pomocą pendrive’a udało się wprowadzić do amerykańskiej sieci wojskowej groźnego wirusa. Po zagnieżdżeniu się programu w komputerach Pentagonu hakerzy bez najmniejszego problemu wykradali dane. Oficjalnej skali cyberataku nigdy nie ujawniono. Wiadomo jedynie, że wirus bardzo długo działał w ukryciu, a nawet po wykryciu całkowite jego usunięcie trwało aż 14 miesięcy. Śledztwo wszczęte w tej sprawie przez amerykański wywiad doprowadziło do ustalenia, że za atakiem musiał stać rosyjski wywiad, który już wcześniej dokonywał podobnych napaści przy użyciu wirusa o bardzo zbliżonym kodzie źródłowym. O cyberwojnie z udziałem Rosji w mediach zrobiło się głośno również w 2009 r., gdy na jaw wyszedł zmasowany atak DDoS na systemy teleinformatyczne Kirgistanu. W wyniku precyzyjnej operacji rosyjskich hakerów w ciągu zaledwie kilku chwil od internetu odcięto praktycznie cały kraj. Najbardziej prawdopodobną przyczyną ataku była debata publiczna i eskalacja napięć w związku z działaniami armii amerykańskiej w Afganistanie (Amerykanie w trakcie konfliktu wykorzystywali znajdującą się w Kirgistanie bazę wojskową w Manas).

Przykładów na działania Kremla w walce o hegemonię w cyberprzestrzeni można mnożyć bez końca. Omówione tu działania i złożona strategia, która się z nich wyłania, pokazują dobitnie, że to właśnie Rosja jest jednym z najpoważniejszych graczy na świecie, w pełni świadomym swojej potęgi w cyberprzestrzeni i zdolnym do przeprowadzania precyzyjnych ataków zarówno na cele cywilne, jak i wojskowe. Świadomość, że rosyjscy hakerzy byli w stanie bez trudu przejąć tajne dane z amerykańskich serwerów i komputerów Pentagonu, odciąć od internetu całe kraje lub konkretne regiony, a nawet prowadzić wojnę hybrydową wykorzystującą potencjał militarny, na każdym polu jednoznacznie sugeruje, że zimna wojna wcale się nie skończyła… przeniosła się jedynie do cyberprzestrzeni.

Cyberwojna „Made in China”

Krajem, który bez najmniejszych skrupułów sięga do metod cyberwojny w celu gromadzenia danych o potencjalnych przeciwnikach, są Chiny. Od 2003 r. kraj ten przeprowadził serię ataków na USA i Europę, próbując wykraść dane ze stron wojskowych i rządowych. Eksperci oceniają, że „Tytanowy Deszcz”, bo taki kryptonim nadano tym cyberatakom, był skoordynowaną akcją grupy hakerów o żelaznej dyscyplinie, którzy bezbłędnie zacierali za sobą wszystkie ślady. Obecnie, co jakiś czas, w mediach pojawiają się informacje o kolejnych cyberatakach na militarne i rządowe systemy NATO, za którymi stoją chińscy cyberżołnierze.

Analiza cyberataków, których na przestrzeni ostatnich lat dopuszczali się powiązani z Pekinem hakerzy, pozwala zauważyć, że głównym rywalem Chin w cyberwojnie są Stany Zjednoczone. Jednak ataki chińskich hakerów nie ograniczają się wyłącznie do komputerów w USA. Chiny, podobnie jak Rosja, nie wahały się korzystać z pomocy hakerów przy infiltracji teleinformatycznych sieci wielkich korporacji w celu pozyskania danych i planów dotyczących różnego rodzaju prototypowych technologii. Z raportu opracowanego w 2011 r. przez biuro dyrektora wywiadu krajowego USA – opierającego się na informacjach 14 amerykańskich agencji wywiadowczych, naukowców i innych ekspertów – Chiny podejmują regularne próby wykradania strategicznych danych z amerykańskich serwerów. Według raportu najcenniejsze i najchętniej grabione są informacje na temat technologii militarnych i komunikacyjnych, a także technologii produkcji czystej i odnawialnej energii, informacje na temat medycyny i produktów farmaceutycznych oraz dane o rzadkich surowcach naturalnych. W szczególności zaś cyberszpiedzy poszukują informacji o samolotach bezzałogowych i technologiach lotniczych czy kosmicznych. Tymczasem zaledwie pół roku przed publikacją raportu przedstawiciele Pentagonu mówili o poważnym zaniepokojeniu Waszyngtonu atakami cybernetycznymi, podkreślając, że USA są gotowe użyć siły, jeśli uznają je za akt wojny. W celu uspokojenia nastrojów społecznych wiceminister spraw zagranicznych Chin Cui Tiankai zapewniał w czerwcu 2011 r., że nie ma mowy o żadnej wojnie cybernetycznej między Chinami a Stanami Zjednoczonymi. „Oba kraje są obiektem ataków cybernetycznych, ale za tymi atakami nie stoją rządy” – przekonywał cytowany przez agencje informacyjne na całym świecie Cui Tiankai.

Przejawem nieco innej koncepcji wykorzystania własnej potęgi w cyberprzestrzeni jest inwigilacja opozycji w Chinach. Hakerzy na usługach pekińskich władz skutecznie włamywali się wielokrotnie do komputerów tybetańskich opozycjonistów. Największym sukcesem w tej dziedzinie okazał się udany cyberatak na komputer Dalajlamy. Najbardziej spektakularne cyberataki dotyczą jednak prób infiltracji amerykańskich wojskowych sieci teleinformatycznych i pozyskania tajnych danych. Swój militarny potencjał w cyberprzestrzeni Chiny pokazały w 2003 r. w trakcie incydentu, który nazwano później „Titan Rain” (Tytanowy Deszcz). W wyniku serii ataków na amerykańskie serwery rządowe i te skupione wokół Doliny Krzemowej udało się wykraść dane z NASA czy koncernu Lockheed-Martin, a nawet informacje dotyczące programu F-35 Joint Strike Fighter. Pomimo eskalacji napięć na linii Waszyngton – Pekin, Chiny wcale nie zaprzestały swego działania w cyberprzestrzeni. Grupa chińskich cyberszpiegów znana pod nazwą Ghostnet przeprowadziła w 2009 r. serię skutecznych ataków na tysiące komputerów działających w strukturach teleinformatycznej sieci rządowej. Udało się dzięki temu wejść w posiadanie danych z komputerów setek polityków i czołowych przedstawicieli największych, strategicznych amerykańskich korporacji. Celem ataku nie były jednak już tylko i wyłącznie Stany Zjednoczone. Jak udało się potwierdzić, cyberataków dokonano łącznie na komputery w ponad 100 krajach. Hakerzy byli w stanie kontrolować nawet komputery kilku resortów spraw zagranicznych i serwery ambasad, m.in. Iranu, Pakistanu, Łotwy, Korei Południowej, a nawet Niemiec. Informacje na ten temat potwierdza Information Warfare Monitor. Poza samym dostępem do danych, hakerzy przejmowali kontrolę nad wbudowanymi w komputery kamerami i mikrofonami w celu prowadzenia zakrojonej na skalę globalną inwigilacji.

W ramach cyberwojny była to największa w historii akcja wywiadu. Jednocześnie chińskie władze oficjalnie zaprzeczyły, jakoby miały cokolwiek wspólnego z działaniami hakerów z grupy Ghostnet. Z kolei w trakcie zakrojonej na szeroką skalę akcji chińskich hakerów, znanej w mediach jako operacja Aurora, w 2009 r. włamano się do serwerów największych amerykańskich potentatów rynkowych i korporacji, takich jak Google, Yahoo czy Adobe. Podobnie jak przy wielu wcześniejszych cyberatakach, tak i tym razem próbowano uzyskać możliwie najwięcej danych związanych z wdrażaniem nowoczesnych technologii, włącznie z próbą pozyskania kodów źródłowych kluczowego oprogramowania i aplikacji opracowywanych w Dolinie Krzemowej. Cała sprawa wywołała burzę na linii Waszyngton – Pekin, a władze USA żądały natychmiastowych wyjaśnień od chińskiego rządu.

Wokół działalności powiązanych z Chinami hakerów narosło na przestrzeni lat mnóstwo legend. Choć wiele z nich nie ma nic wspólnego z rzeczywistością, w innych kryje się sporo prawdy. Pewne jest, że początków chińskiej cyberarmii należy upatrywać już w latach 1997–2000. Poszczególne grupy hakerów zawierały w tym czasie mniej lub bardziej trwałe sojusze. W tym miejscu należałoby wymienić grupy Zielona Armia, China Eagle Union czy Red Hacker Alliance. Chińskie władze bardzo szybko dostrzegły potencjał posiadania na swoich usługach najzdolniejszych hakerów, dlatego stosunkowo szybko zapadły decyzje o uaktualnieniu chińskiej doktryny wojennej o zagadnienia związane z cyberwojną. To właśnie w wykorzystaniu potencjału cyberprzestrzeni chińskie władze dostrzegły szansę na znaczne podniesienie swojego znaczenia na arenie międzynarodowej oraz istotne wzmocnienie armii. Cyberszpiegostwo oraz przeprowadzane za pomocą internetu cyberataki zyskały przychylność dowództwa sił zbrojnych i władz państwa. Choć większości przeprowadzanych przez chińskich hakerów operacji Pekin oficjalnie się wypiera, warto zwrócić uwagę na pewien znamienny fakt. Otóż za powiązaniami grup hakerów bezpośrednio z chińskim rządem przemawia fakt, że cele cyberataków w znacznej większości pokrywają się z aspiracjami politycznymi Pekinu i bazują głównie na inwigilacji oraz cyberszpiegostwie. Co ciekawe, specjaliści od zabezpieczeń sieci teleinformatycznych wielokrotnie zauważali, że aktywność hakerów z Chin praktycznie całkowicie spada w czasie chińskiego Nowego Roku i jest wyraźnie mniejsza poza oficjalnymi godzinami urzędowania chińskich rządowych ośrodków i resortów.

Okazuje się zatem, że Chiny, mające do swojej dyspozycji całą cyberarmię, najczęściej wykorzystują działania w cyberprzestrzeni w celu cyberszpiegostwa i próby pozyskania schematów najnowocześniejszych zachodnich technologii. Nie ulega również wątpliwości, że dysponując takim cyberarsenałem Chiny mogłyby stanowić w cyberprzestrzeni potęgę nawet znacznie groźniejszą niż Rosja, jednak jak do tej pory stwierdzono jedynie sporadyczne przypadki wykorzystania tego typu ataków w konwencjonalnych konfliktach zbrojnych.